Usar WatchGuard Application Control con su Firewall Existente

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

Una organización desea bloquear el uso de aplicaciones específicas en su red, pero no quiere cambiar su configuración de firewall existente, ni ninguna de sus direcciones de red existentes. Inicialmente, quieren bloquear el acceso a todos los juegos en línea y a Facebook.

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración podrían ser necesarios, o más apropiados, para su entorno de red.

Descripción de la Solución

Esta organización puede agregar un Firebox detrás de cualquier firewall en su red existente para monitorear y controlar qué aplicaciones pueden usar sus usuarios. Para ello, configuran su Firebox en modo puente, con el fin de que pueda monitorear y controlar el contenido de manera transparente dentro y fuera de su red, sin ningún cambio en su configuración existente de firewall o direcciones de red.

Después de agregar el Firebox a la red, el enrutamiento de NAT y redes sigue siendo administrado por las puertas de enlace y los enrutadores existentes. Firebox simplemente examina el contenido a medida que pasa y luego aplica políticas a ese tráfico.

Cómo Funciona

En modo puente, el Firebox no enruta el tráfico de red. El Firebox examina el tráfico y luego lo pasa al destino, sin ningún cambio en el encabezado del paquete o la información de enrutamiento. Cuando el paquete llega a la puerta de enlace desde Firebox, parece haber sido enviado desde el dispositivo original.

El tráfico que pasa a través del Firebox es administrado por las políticas que usted agrega al archivo de configuración del dispositivo. Cuando Application Control está habilitado en las políticas, el tráfico se inspecciona para identificar aplicaciones y bloquear el tráfico para las aplicaciones que usted especifique.

Requisitos

- Un Firebox apropiado para su tamaño de red

Las capacidades del Firebox varían según el modelo. Debe seleccionar un Firebox que tenga la capacidad de administrar el tráfico de su red. Para obtener información sobre los Firebox, consulte http://www.watchguard.com/wgrd-products/. - Sistema Operativo Fireware v11.4 o posterior

Para usar Application Control, el Firebox debe utilizar el sistema operativo Fireware v11.4 o posterior. - Una suscripción de seguridad a Application Control

Firebox debe tener una suscripción de seguridad activa de Application Control.

Ejemplos de Configuración

Para ilustrar este tipo de configuración, presentamos un ejemplo de un firewall existente que protege una red privada. Dado que el enrutamiento es administrado por los dispositivos de red existentes, la red detrás del firewall puede ser una sola red o múltiples subredes detrás de un enrutador. El Firebox puede aplicar reglas de Application Control al tráfico entre los usuarios de la red y el firewall existente, independientemente de su configuración de red.

En esta configuración de ejemplo, la red existente usa estas direcciones IP:

| Configuración de red de ejemplo | Dirección IP |

|---|---|

| Firewall existente | 192.168.100.1 |

| Red privada inmediatamente detrás del firewall existente | 192.168.100.0/24 |

Para configurar el Firebox, solo necesita saber la dirección IP del firewall existente y una dirección IP disponible en la red interna que puede asignar al Firebox para su administración. Mientras el Firebox esté ubicado entre los usuarios de la red y el firewall, el resto de la topología de red existente no afecta la configuración del Firebox.

Para enfatizar este punto, proporcionamos dos topologías de red existentes diferentes: Red Interna Plana y Red Interna Enrutada. El mismo archivo de configuración del Firebox se puede usar para cualquier topología.

Topología 1 — Red Interna Plana

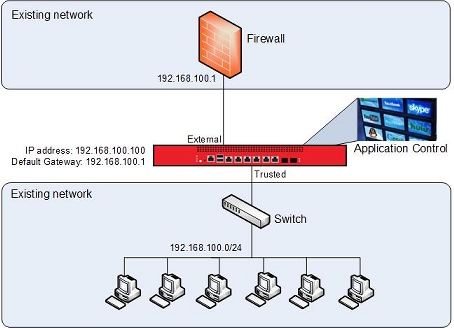

Este diagrama muestra dónde instalar su Firebox en una red con una sola subred, para que pueda usar Application Control.

Topología 2 — Red Interna Enrutada

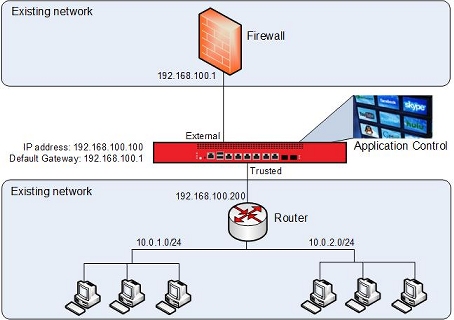

Este diagrama muestra dónde instalar su Firebox en una red con un router y múltiples subredes, para que pueda usar Application Control.

Archivo de Configuración de Ejemplo

Para su referencia, hemos incluido un archivo de configuración de ejemplo con este documento. Este archivo de configuración de ejemplo es compatible con las dos topologías de red descritas en la sección anterior. Para examinar los detalles del archivo de configuración de ejemplo, ábralo con Policy Manager v11.10.1 o posterior.

El nombre del archivo de configuración de ejemplo es app_control_bridge.xml.

Explicación del Archivo de Configuración

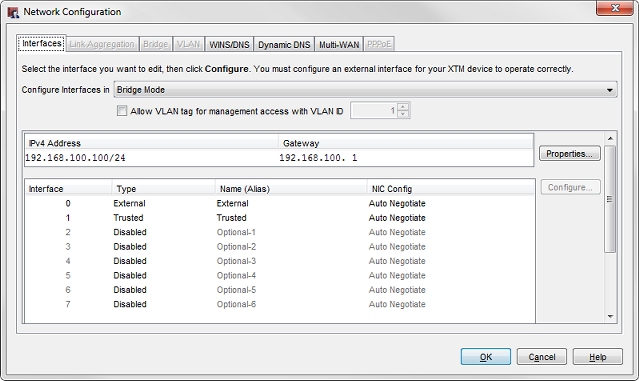

Configuración de Red en Modo Puente

En este archivo de configuración de ejemplo, la red está configurada en Modo Puente.

Para conectarse al dispositivo para administrarlo, use la dirección IP del Firebox. Esa dirección debe estar en la misma subred que el firewall. En este ejemplo, la dirección IP del Firebox se ha establecido como 192.168.100.100/24.

El firewall existente es la default gateway (puerta de enlace predeterminada) para la red que está inmediatamente detrás del firewall, por lo que la dirección IP de la puerta de enlace en el archivo de configuración del Firebox se establece como la dirección IP del firewall, 192.168.100.1.

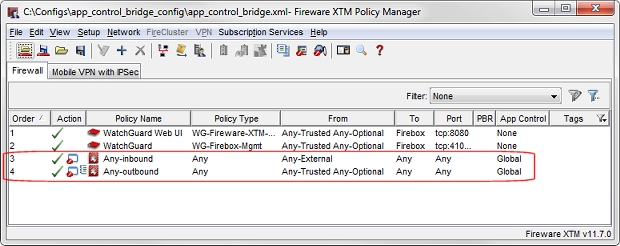

Políticas

El archivo de configuración de ejemplo incluye estas dos políticas, que permiten que todo el tráfico fluya a través del dispositivo:

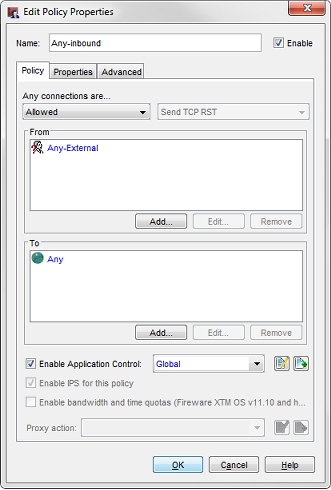

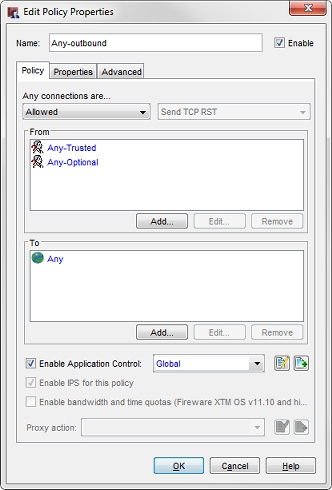

- Cualquiera entrante — Permite todo el tráfico desde el firewall a los usuarios en la red.

- Cualquiera saliente — Permite todo el tráfico de los usuarios de la red privada al firewall.

Las políticas del tipo Cualquiera se aplican a cualquier tipo de tráfico. Puede abrir estas políticas para examinar los detalles de configuración de la política.

Cada política tiene la Acción de Application Control Global habilitada.

Configuración de Application Control

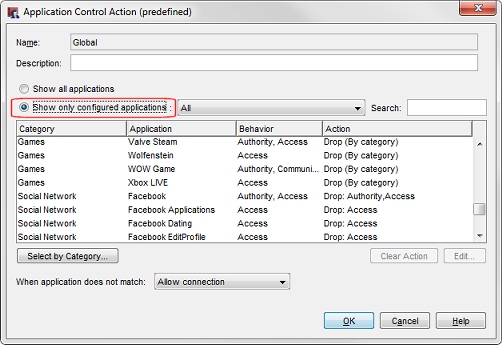

En esta configuración de ejemplo, la Acción de Application Control Global está configurada para bloquear:

- Todas las aplicaciones de Facebook

- Todas las aplicaciones de la categoría Juegos

Esta Acción de Application Control Global está habilitada para las políticas Cualquiera entrante y Cualquiera saliente que permiten el tráfico.

Para ver la Acción de Application Control Global en el archivo de configuración de ejemplo:

- Seleccione Servicios de Suscripción > Application Control.

Aparece el cuadro de diálogo Acciones de Application Control. - En la lista Acciones, seleccione la Acción de Application Control Global y haga clic en Editar.

Aparece el cuadro de diálogo Acción de Application Control (predefinida). - Seleccione Mostrar únicamente las aplicaciones configuradas.

En este ejemplo, todas las aplicaciones de juegos están bloqueadas en base a la categoría de la aplicación, como lo indica la acción seleccionada: Descartar (Por categoría). Sin embargo, las aplicaciones de Facebook se bloquean individualmente, como lo indican las acciones de descartar especificadas.

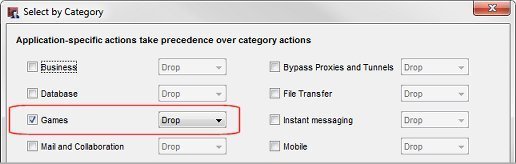

- Para ver qué categorías de aplicaciones están bloqueadas, haga clic en Seleccionar por Categoría.

Para este ejemplo, puede ver que la acción para la categoría Juegos está configurada como Descartar.

La categoría Juegos bloquea todos los juegos en línea, no solo los juegos de Facebook. Esto es lo que queremos para este caso de uso.

Monitorear las Aplicaciones Bloqueadas

Cuando Application Control descarta el tráfico que coincide con una Acción de Application Control configurada, ese evento aparece en un mensaje de registro de tráfico. Si usted se conecta al Firebox con Firebox System Manager, puede seleccionar la pestaña Traffic Monitor para ver los mensajes de registro que indican qué aplicaciones se han bloqueado. De forma predeterminada, las políticas están configuradas para crear un mensaje de registro solo cuando la política no permite el tráfico, así que solo los mensajes sobre las aplicaciones bloqueadas aparecen en Traffic Monitor.

Para ver los mensajes de registro de todas las aplicaciones detectadas, incluso si ese tráfico no está bloqueado, usted puede configurar la política para generar un mensaje de registro para todos los paquetes permitidos. En el archivo de configuración de ejemplo, la política Cualquiera saliente está configurada para enviar un mensaje de registro para todos los paquetes permitidos.

Para ver este ajuste de configuración:

- Haga doble clic en la política Cualquiera saliente.

Aparece el cuadro de diálogo Editar Propiedades de la Política para la política Cualquiera saliente. - Seleccione la pestaña Propiedades.

- Haga clic en Generación de registros.

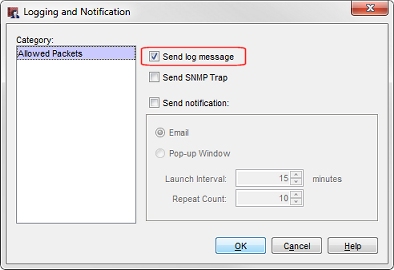

Aparece el cuadro de diálogo Generación de registros y Notificación.

WatchGuard System Manager también incluye otras herramientas de presentación de informes y monitoreo que puede usar para revisar los mensajes de registro de Application Control y crear informes.

Conclusión

En esta configuración de ejemplo, exploramos cómo agregar un Firebox a una red existente para bloquear las aplicaciones seleccionadas con Application Control. La adición del Firebox a esta red no requirió ningún cambio en la configuración del firewall existente, ni cambios en la configuración de cualquier otro dispositivo en esta red. El Firebox simplemente inspecciona el tráfico y bloquea las aplicaciones configuradas en Acción de Application Control.

Después de que se agrega el Firebox a la red, es fácil habilitar otros servicios de seguridad que pueden aumentar la seguridad de su red y su control sobre el contenido de la red. Por ejemplo, puede habilitar WebBlocker, que le permite bloquear contenido web basado en categorías de contenido, o el Servicio Intrusion Prevention, que proporciona protección en tiempo real contra amenazas tales como spyware, scripts entre sitios y desbordamientos de búfer.

Para obtener más información sobre las suscripciones de seguridad disponibles de WatchGuard UTM, consulte http://www.watchguard.com/products/xtm-software/overview.asp.

Esta configuración de ejemplo bloquea el acceso a todas las aplicaciones de Facebook, pero también puede elegir bloquear selectivamente algunas aplicaciones de Facebook y permitir otras. Por ejemplo, puede permitir las aplicaciones de Facebook que necesite su departamento de Marketing, pero al mismo tiempo, bloquear el acceso a los juegos de Facebook.

Para obtener más información sobre cómo comenzar con Application Control, consulte la Ayuda de Fireware en http://www.watchguard.com/help/documentation/.